El examen CISSP (Certified Information Systems Security Professional) es una de las certificaciones de seguridad de la información más reconocidas y respetadas en el mundo. Cubre una amplia gama de temas relacionados con la seguridad de la información, incluyendo los modelos de control de acceso. Comprender estos modelos es esencial para cualquier profesional de seguridad de la información, ya que son la base para proteger los recursos de información de accesos no autorizados.

Los modelos de control de acceso son un componente crítico de cualquier sistema de seguridad de la información. Definen cómo se controlan y administran los accesos a los recursos de información, asegurando que solo los usuarios autorizados puedan acceder a la información y realizar las acciones permitidas. Estos modelos juegan un papel fundamental en la protección de la confidencialidad, integridad y disponibilidad de los datos.

Conceptos fundamentales⁚ Autenticación y autorización

Antes de profundizar en los modelos de control de acceso, es importante comprender dos conceptos clave⁚ autenticación y autorización.

Autenticación⁚ ¿Quién eres?

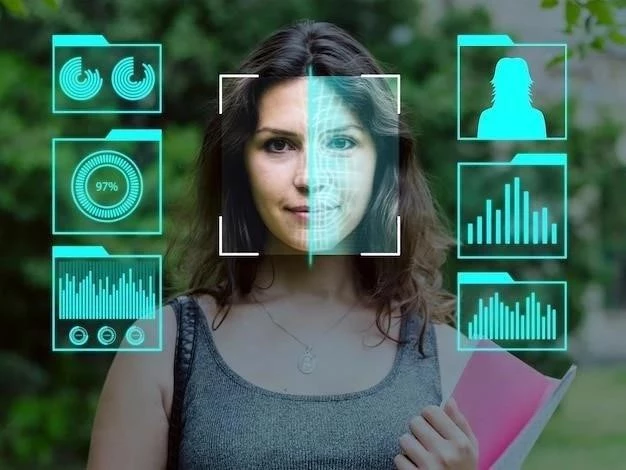

La autenticación es el proceso de verificar la identidad de un usuario o dispositivo. Es decir, determinar si el usuario o dispositivo es quien dice ser. Los métodos comunes de autenticación incluyen⁚

- Contraseñas⁚ Un método tradicional que requiere que el usuario ingrese una secuencia de caracteres secreta.

- Autenticación de dos factores (2FA)⁚ Requiere dos o más métodos de autenticación independientes, como una contraseña y un código de un solo uso enviado al teléfono del usuario.

- Biometría⁚ Utiliza características físicas únicas, como huellas dactilares, escaneo de iris o reconocimiento facial, para verificar la identidad.

- Certificados digitales⁚ Son archivos electrónicos que contienen información sobre la identidad del usuario o dispositivo y están firmados digitalmente por una autoridad de certificación de confianza.

Autorización⁚ ¿Qué puedes hacer?

La autorización, por otro lado, determina qué acciones puede realizar un usuario autenticado. Define los permisos y privilegios específicos que se conceden a un usuario o dispositivo, determinando a qué recursos puede acceder y qué operaciones puede realizar. Por ejemplo, un usuario puede tener permiso para leer un archivo, pero no para modificarlo o eliminarlo.

Modelos de control de acceso comunes

Existen varios modelos de control de acceso que se utilizan para administrar los accesos a los recursos de información. Cada modelo tiene sus propias ventajas y desventajas, y la elección del modelo depende de los requisitos de seguridad específicos de una organización.

1. Control de acceso discrecional (DAC)

El control de acceso discrecional (DAC) es un modelo de control de acceso donde el propietario de un recurso tiene el control total sobre quién puede acceder a él y qué permisos se conceden. Los propietarios pueden otorgar o revocar permisos a otros usuarios o grupos según su criterio.

Ventajas⁚

- Flexibilidad⁚ Permite a los propietarios administrar los accesos de forma granular.

- Facilidad de implementación⁚ Es relativamente fácil de implementar.

Desventajas⁚

- Riesgo de errores humanos⁚ Los propietarios pueden otorgar permisos incorrectos o accidentalmente.

- Posibles problemas de seguridad⁚ Si los propietarios no son cuidadosos, pueden otorgar permisos excesivos, lo que podría comprometer la seguridad.

2. Control de acceso obligatorio (MAC)

El control de acceso obligatorio (MAC) es un modelo de control de acceso más estricto que el DAC. En MAC, el sistema operativo o una entidad centralizada determina los permisos de acceso basados en etiquetas de seguridad asociadas a los usuarios y los recursos. Las etiquetas de seguridad representan niveles de sensibilidad o clasificación, como “confidencial”, “secreto” o “ultrasecreto”;

Ventajas⁚

- Seguridad mejorada⁚ Implementa una política de seguridad más rígida, lo que reduce el riesgo de acceso no autorizado.

- Prevención de la escalada de privilegios⁚ Impide que los usuarios accedan a recursos con un nivel de seguridad superior al que tienen autorizado.

Desventajas⁚

- Complejidad⁚ Es más complejo de implementar y administrar que el DAC;

- Menos flexibilidad⁚ Los usuarios no tienen control sobre los accesos a los recursos, lo que puede dificultar la colaboración.

3. Control de acceso basado en roles (RBAC)

El control de acceso basado en roles (RBAC) es un modelo de control de acceso que asocia permisos a roles específicos. Los usuarios se asignan a roles, y los roles heredan los permisos asociados. Este modelo simplifica la administración de permisos, ya que no es necesario asignar permisos individualmente a cada usuario.

Ventajas⁚

- Simplificación de la administración⁚ Facilita la administración de permisos al agruparlos en roles.

- Escalabilidad⁚ Se adapta bien a organizaciones grandes con muchos usuarios y recursos.

- Consistencia⁚ Garantiza que los usuarios con el mismo rol tengan los mismos permisos;

Desventajas⁚

- Rigidez⁚ Puede resultar rígido para algunas organizaciones que requieren permisos personalizados.

- Posibles problemas de separación de deberes⁚ Si los roles no se definen cuidadosamente, puede haber problemas de separación de deberes.

4. Control de acceso basado en atributos (ABAC)

El control de acceso basado en atributos (ABAC) es un modelo de control de acceso muy flexible que utiliza atributos para determinar los permisos de acceso. Los atributos pueden ser cualquier característica o propiedad de un usuario, recurso o contexto. Este modelo permite una granularidad y flexibilidad mucho mayores que los modelos tradicionales.

Ventajas⁚

- Granularidad⁚ Permite definir reglas de acceso muy específicas basadas en atributos.

- Flexibilidad⁚ Se adapta a diferentes escenarios y requisitos de seguridad.

- Escalabilidad⁚ Gestiona fácilmente grandes cantidades de usuarios y recursos.

Desventajas⁚

- Complejidad⁚ Es más complejo de implementar y administrar que otros modelos.

- Retos de implementación⁚ Requiere un conocimiento profundo de los atributos y la lógica de las reglas de acceso.

Identity and Access Management (IAM)

Identity and Access Management (IAM) es un proceso que abarca la gestión de identidades, autenticación y autorización de usuarios y dispositivos. Los sistemas IAM utilizan modelos de control de acceso para definir y aplicar las políticas de seguridad. Estos sistemas ayudan a las organizaciones a controlar el acceso a los recursos de información, garantizar la seguridad y cumplir con las regulaciones.

Los sistemas IAM suelen incluir las siguientes funciones⁚

- Gestión de identidades⁚ Creación, gestión y eliminación de cuentas de usuario.

- Autenticación⁚ Verificación de la identidad de los usuarios.

- Autorización⁚ Definición y aplicación de permisos de acceso a los recursos.

- Gestión de roles⁚ Creación y asignación de roles a los usuarios.

- Auditoría⁚ Seguimiento de las actividades de acceso y generación de informes.

Importancia de los modelos de control de acceso en el examen CISSP

El examen CISSP pone un gran énfasis en los modelos de control de acceso. Los candidatos deben comprender los diferentes modelos, sus ventajas y desventajas, y cómo se aplican en escenarios del mundo real. El examen puede incluir preguntas sobre los siguientes temas⁚

- Descripción de los diferentes modelos de control de acceso.

- Comparación de los modelos de control de acceso y sus características.

- Aplicación de los modelos de control de acceso en diferentes escenarios.

- Implementación de políticas de seguridad basadas en modelos de control de acceso.

- Identificación de las mejores prácticas para la gestión de identidades y accesos.

Conclusión

Los modelos de control de acceso son esenciales para proteger los recursos de información de accesos no autorizados. Comprender los diferentes modelos, sus ventajas y desventajas, es fundamental para cualquier profesional de seguridad de la información. El examen CISSP evalúa el conocimiento de estos modelos, por lo que es crucial que los candidatos los estudien a fondo. Al dominar estos conceptos, los profesionales de seguridad pueden implementar soluciones de seguridad sólidas para proteger los datos de la organización.

El artículo es informativo y bien estructurado. La descripción de los diferentes modelos de control de acceso es completa y útil para profesionales de la seguridad de la información. Se destaca la importancia de la elección del modelo adecuado en función de las necesidades específicas de cada organización.

El artículo aborda un tema complejo de manera sencilla y accesible. La inclusión de ejemplos prácticos y casos de uso facilita la comprensión de los conceptos teóricos. Se agradece el enfoque práctico del artículo, que lo hace relevante para profesionales de la seguridad de la información.

La información proporcionada en el artículo es relevante y actualizada. La sección sobre los riesgos asociados a cada modelo de control de acceso es especialmente valiosa, ya que permite a los lectores comprender las posibles vulnerabilidades y tomar medidas preventivas.

El artículo es una excelente introducción a los modelos de control de acceso en el contexto del CISSP. La información proporcionada es útil y relevante para profesionales de la seguridad de la información. Se recomienda la lectura de este artículo a cualquier persona interesada en profundizar en este tema.

El artículo es bien escrito y fácil de leer. La información se presenta de forma clara y concisa. Se recomienda la inclusión de un resumen al final del artículo para facilitar la comprensión de los puntos clave.

El artículo es un buen punto de partida para comprender los modelos de control de acceso. Se recomienda ampliar la información sobre las mejores prácticas para la implementación de estos modelos, así como las herramientas y tecnologías disponibles para su gestión.

El artículo es una excelente introducción a los modelos de control de acceso. La explicación de los diferentes tipos de modelos, como el modelo de acceso basado en roles (RBAC) y el modelo de acceso basado en atributos (ABAC), es clara y fácil de entender. Se recomienda la lectura de este artículo a cualquier profesional que se prepare para el examen CISSP.

El artículo es informativo y útil, pero se echa de menos una sección dedicada a las implicaciones legales y éticas de los modelos de control de acceso. La inclusión de este aspecto complementaría la información proporcionada y la haría aún más completa.

El artículo presenta una introducción clara y concisa a los modelos de control de acceso en el contexto del CISSP. La explicación de los conceptos básicos de autenticación y autorización es fundamental para comprender la importancia de estos modelos en la seguridad de la información. Se agradece la inclusión de ejemplos concretos de métodos de autenticación, lo que facilita la comprensión del lector.