Las pruebas de penetración, también conocidas como pruebas de penetración o hacking ético, son una forma esencial de evaluación de seguridad que simula ataques del mundo real para identificar vulnerabilidades en sistemas informáticos, aplicaciones y redes. Realizadas por profesionales de seguridad calificados, las pruebas de penetración ayudan a las organizaciones a descubrir y remediar las debilidades de seguridad antes de que puedan ser explotadas por actores maliciosos. Esta hoja de referencia ofrece una guía completa para principiantes sobre las pruebas de penetración, que cubre los conceptos básicos, las metodologías, las herramientas y las mejores prácticas.

Introducción a las pruebas de penetración

Las pruebas de penetración son una forma proactiva y sistemática de evaluar la postura de seguridad de una organización. Implica el uso de técnicas y herramientas similares a las que utilizan los hackers para intentar acceder a sistemas y datos confidenciales. Sin embargo, a diferencia de los hackers maliciosos, los probadores de penetración tienen permiso explícito para realizar sus pruebas y tienen como objetivo identificar vulnerabilidades para que puedan remediarse. Las pruebas de penetración ayudan a las organizaciones a⁚

- Identificar vulnerabilidades⁚ Las pruebas de penetración revelan las debilidades de seguridad en sistemas, aplicaciones y redes, que de otro modo podrían pasar desapercibidas.

- Evaluar la postura de seguridad⁚ Al simular ataques del mundo real, las pruebas de penetración brindan una evaluación realista de la efectividad de los controles de seguridad existentes.

- Mejorar la seguridad⁚ Los resultados de las pruebas de penetración proporcionan información valiosa para priorizar las medidas de seguridad y mejorar la postura de seguridad general.

- Cumplir con los requisitos de cumplimiento⁚ Muchas regulaciones y estándares de la industria requieren que las organizaciones realicen pruebas de penetración regulares para demostrar la seguridad de sus sistemas.

- Reducir el riesgo⁚ Al identificar y remediar las vulnerabilidades antes de que puedan ser explotadas, las pruebas de penetración ayudan a reducir el riesgo de violaciones de datos, tiempo de inactividad del sistema y pérdidas financieras.

Tipos de pruebas de penetración

Las pruebas de penetración se pueden categorizar en diferentes tipos según el alcance, el objetivo y las técnicas utilizadas. Los tipos comunes de pruebas de penetración incluyen⁚

1. Pruebas de penetración de caja negra⁚

En las pruebas de penetración de caja negra, los probadores no tienen información previa sobre el sistema o la red que se está probando. Simulan un atacante externo que no tiene conocimiento interno de la infraestructura de destino. Este tipo de prueba es ideal para evaluar la seguridad del sistema desde una perspectiva externa y para identificar vulnerabilidades que podrían ser explotadas por atacantes externos.

2. Pruebas de penetración de caja gris⁚

Las pruebas de penetración de caja gris brindan a los probadores cierta información limitada sobre el sistema o la red que se está probando, como la arquitectura del sistema, el diagrama de red o la lista de aplicaciones. Este tipo de prueba simula un atacante interno que tiene algún conocimiento del sistema, pero no tiene acceso completo.

3. Pruebas de penetración de caja blanca⁚

En las pruebas de penetración de caja blanca, los probadores tienen acceso completo al sistema o red que se está probando, incluidos los códigos fuente, los documentos de configuración y los datos del sistema. Este tipo de prueba permite a los probadores realizar una evaluación exhaustiva de la seguridad del sistema, identificando vulnerabilidades tanto conocidas como desconocidas.

4. Pruebas de penetración web⁚

Las pruebas de penetración web se enfocan en evaluar la seguridad de las aplicaciones web, incluidos los sitios web, las API y las aplicaciones móviles. Estas pruebas implican probar las vulnerabilidades comunes de las aplicaciones web, como inyección SQL, scripting entre sitios (XSS), inyección de comandos, falsificación de solicitudes entre sitios (CSRF) y administración inadecuada de errores.

5. Pruebas de penetración de red⁚

Las pruebas de penetración de red se centran en evaluar la seguridad de las redes informáticas, incluidos los enrutadores, los conmutadores, los cortafuegos y los dispositivos inalámbricos. Estas pruebas implican probar las vulnerabilidades comunes de la red, como la configuración incorrecta del dispositivo, las debilidades de seguridad del protocolo, los escaneos de puertos y la detección de intrusiones.

6. Pruebas de penetración inalámbrica⁚

Las pruebas de penetración inalámbrica se centran en evaluar la seguridad de las redes inalámbricas, como las redes Wi-Fi. Estas pruebas implican probar las vulnerabilidades comunes de las redes inalámbricas, como la configuración de seguridad débil, las conexiones no seguras y las vulnerabilidades de los puntos de acceso.

7. Pruebas de penetración de aplicaciones móviles⁚

Las pruebas de penetración de aplicaciones móviles se centran en evaluar la seguridad de las aplicaciones móviles. Estas pruebas implican probar las vulnerabilidades comunes de las aplicaciones móviles, como el almacenamiento inseguro de datos, el acceso no autorizado, la inyección de código y las vulnerabilidades de la red.

8. Pruebas de penetración de sistemas operativos⁚

Las pruebas de penetración de sistemas operativos se centran en evaluar la seguridad de los sistemas operativos, como Windows, Linux y macOS. Estas pruebas implican probar las vulnerabilidades comunes de los sistemas operativos, como las configuraciones de seguridad débiles, las vulnerabilidades del núcleo y las vulnerabilidades de los servicios del sistema.

9. Pruebas de penetración de bases de datos⁚

Las pruebas de penetración de bases de datos se centran en evaluar la seguridad de las bases de datos, como MySQL, Oracle y SQL Server. Estas pruebas implican probar las vulnerabilidades comunes de las bases de datos, como las inyecciones SQL, el acceso no autorizado, la configuración de seguridad débil y las vulnerabilidades del lenguaje de consulta estructurado (SQL).

10. Pruebas de penetración de ingeniería social⁚

Las pruebas de penetración de ingeniería social se centran en evaluar la resistencia de las personas a las tácticas de ingeniería social. Estas pruebas implican simular ataques de ingeniería social, como correos electrónicos de phishing, llamadas telefónicas y ataques de ingeniería social en persona, para evaluar la conciencia de seguridad de los empleados y la efectividad de las políticas de seguridad.

Metodología de pruebas de penetración

Las pruebas de penetración se llevan a cabo siguiendo una metodología estructurada que garantiza un proceso sistemático y exhaustivo. La metodología típica de pruebas de penetración implica los siguientes pasos⁚

1. Fase de planificación⁚

La fase de planificación implica definir el alcance de las pruebas, los objetivos, los recursos y los plazos. Este paso implica la identificación de los objetivos de prueba, los activos de destino, el alcance de las pruebas, las técnicas permitidas, las limitaciones y los criterios de éxito. También implica obtener el consentimiento informado y la autorización de la organización para realizar las pruebas.

2. Fase de reconocimiento⁚

La fase de reconocimiento implica recopilar información sobre el sistema o la red que se está probando. Este paso implica la recopilación de información públicamente disponible, como sitios web, registros de dominio, redes sociales y escaneos de puertos, para comprender la infraestructura de destino, las tecnologías utilizadas y los posibles puntos débiles.

3. Fase de escaneo⁚

La fase de escaneo implica escanear el sistema o la red de destino para identificar las vulnerabilidades potenciales. Este paso implica la ejecución de escaneos de puertos, escaneos de vulnerabilidades y análisis de banners para identificar servicios abiertos, sistemas operativos, versiones de software y posibles vulnerabilidades conocidas.

4. Fase de explotación⁚

La fase de explotación implica intentar explotar las vulnerabilidades identificadas en la fase de escaneo. Este paso implica la ejecución de scripts de explotación, la creación de pruebas de concepto y la realización de ataques simulados para verificar la explotabilidad de las vulnerabilidades y obtener acceso al sistema o la red de destino.

5. Fase de mantenimiento⁚

La fase de mantenimiento implica mantener el acceso al sistema o la red de destino, si se obtiene, para recopilar más información, escalar privilegios y explorar otros sistemas o redes. Este paso implica la instalación de puertas traseras, la recopilación de datos confidenciales y la búsqueda de otros objetivos dentro de la red.

6. Fase de documentación⁚

La fase de documentación implica registrar todos los hallazgos de las pruebas de penetración, incluidos los pasos realizados, las vulnerabilidades identificadas, las pruebas de explotación exitosas y las recomendaciones de mitigación. Este paso implica la creación de informes detallados que describan los resultados de las pruebas, las vulnerabilidades descubiertas, las recomendaciones de mitigación y las pruebas de las vulnerabilidades.

7. Fase de remediación⁚

La fase de remediación implica abordar las vulnerabilidades identificadas durante las pruebas de penetración. Este paso implica implementar las recomendaciones de mitigación proporcionadas en el informe de pruebas de penetración, como parches de seguridad, actualizaciones de software, cambios de configuración y mejoras de seguridad.

8. Fase de re-prueba⁚

La fase de re-prueba implica realizar pruebas de penetración adicionales después de la fase de remediación para verificar que las vulnerabilidades se han corregido correctamente. Este paso implica la ejecución de pruebas de penetración repetidas para verificar la efectividad de las medidas de mitigación implementadas y garantizar que el sistema o la red de destino sea seguro.

Herramientas de pruebas de penetración

Los probadores de penetración utilizan una variedad de herramientas para realizar sus pruebas. Estas herramientas ayudan a automatizar las tareas, identificar vulnerabilidades y realizar ataques simulados. Algunos de los tipos comunes de herramientas de pruebas de penetración incluyen⁚

1. Escáneres de vulnerabilidades⁚

Los escáneres de vulnerabilidades son herramientas que se utilizan para identificar vulnerabilidades conocidas en sistemas, aplicaciones y redes. Estos escáneres funcionan escaneando los sistemas de destino en busca de puertos abiertos, servicios en ejecución y versiones de software, y luego comparando esta información con una base de datos de vulnerabilidades conocidas. Algunos ejemplos de escáneres de vulnerabilidades populares incluyen Nessus, OpenVAS, Acunetix y QualysGuard.

2. Herramientas de explotación⁚

Las herramientas de explotación son herramientas que se utilizan para explotar las vulnerabilidades identificadas en sistemas, aplicaciones y redes. Estas herramientas proporcionan scripts de explotación, pruebas de concepto y otras herramientas que se pueden utilizar para verificar la explotabilidad de las vulnerabilidades y obtener acceso al sistema de destino. Algunos ejemplos de herramientas de explotación populares incluyen Metasploit, Core Impact y Canvas.

3. Herramientas de análisis de paquetes⁚

Las herramientas de análisis de paquetes son herramientas que se utilizan para capturar y analizar el tráfico de red. Estas herramientas permiten a los probadores de penetración inspeccionar el tráfico de red, identificar patrones sospechosos y comprender cómo funciona el sistema de destino. Algunos ejemplos de herramientas de análisis de paquetes populares incluyen Wireshark, tcpdump y NetworkMiner.

4. Herramientas de ingeniería social⁚

Las herramientas de ingeniería social son herramientas que se utilizan para simular ataques de ingeniería social. Estas herramientas proporcionan plantillas de correo electrónico de phishing, scripts de llamada telefónica y otras herramientas que se pueden utilizar para evaluar la conciencia de seguridad de los empleados y la efectividad de las políticas de seguridad. Algunos ejemplos de herramientas de ingeniería social populares incluyen Social-Engineer Toolkit (SET) y Phishing Frenzy.

5. Herramientas de prueba de penetración de caja blanca⁚

Las herramientas de prueba de penetración de caja blanca son herramientas que se utilizan para realizar pruebas de penetración de caja blanca. Estas herramientas proporcionan acceso al código fuente, los documentos de configuración y los datos del sistema, lo que permite a los probadores realizar una evaluación exhaustiva de la seguridad del sistema. Algunos ejemplos de herramientas de prueba de penetración de caja blanca populares incluyen Burp Suite, ZAP y OWASP Juice Shop.

Mejores prácticas de pruebas de penetración

Para garantizar que las pruebas de penetración sean efectivas y proporcionen resultados valiosos, es esencial seguir las mejores prácticas. Las mejores prácticas de pruebas de penetración incluyen⁚

1. Definir claramente el alcance⁚

Es esencial definir claramente el alcance de las pruebas de penetración, incluidos los sistemas, aplicaciones y redes que se probarán, las técnicas permitidas y las limitaciones. Esto ayuda a garantizar que las pruebas sean exhaustivas y relevantes para los objetivos de seguridad de la organización.

2. Obtener el consentimiento informado⁚

Antes de realizar pruebas de penetración, es esencial obtener el consentimiento informado de la organización. Esto implica informar a la organización sobre el alcance de las pruebas, las técnicas que se utilizarán y las posibles consecuencias. También implica obtener la autorización de la organización para realizar las pruebas.

3. Utilizar una metodología estructurada⁚

Las pruebas de penetración deben llevarse a cabo siguiendo una metodología estructurada que garantice un proceso sistemático y exhaustivo. Esto implica seguir los pasos de planificación, reconocimiento, escaneo, explotación, mantenimiento, documentación, remediación y re-prueba.

4. Utilizar herramientas y técnicas éticas⁚

Los probadores de penetración deben utilizar herramientas y técnicas éticas durante sus pruebas. Esto implica evitar causar daños o interrupciones a los sistemas de destino y evitar cualquier actividad ilegal o no ética.

5. Documentar los hallazgos⁚

Es esencial documentar todos los hallazgos de las pruebas de penetración, incluidos los pasos realizados, las vulnerabilidades identificadas, las pruebas de explotación exitosas y las recomendaciones de mitigación. Esto ayuda a la organización a comprender los resultados de las pruebas y a priorizar las medidas de seguridad.

6. Proporcionar recomendaciones de mitigación⁚

Los probadores de penetración deben proporcionar recomendaciones de mitigación para las vulnerabilidades identificadas. Estas recomendaciones deben ser específicas, medibles, alcanzables, relevantes y limitadas en el tiempo. También deben ser prácticas y factibles de implementar por la organización.

7. Realizar pruebas de penetración regulares⁚

Las pruebas de penetración deben realizarse de forma regular para garantizar que los sistemas y las redes de la organización permanezcan seguros. La frecuencia de las pruebas de penetración debe basarse en el riesgo de la organización, la criticidad de los sistemas y los requisitos de cumplimiento.

Beneficios de las pruebas de penetración

Las pruebas de penetración ofrecen numerosos beneficios a las organizaciones, incluida la mejora de la postura de seguridad, la reducción del riesgo y el cumplimiento de los requisitos de cumplimiento.

1. Mejora de la postura de seguridad⁚

Las pruebas de penetración ayudan a las organizaciones a identificar y remediar las vulnerabilidades, mejorando su postura de seguridad general. Al descubrir y abordar las debilidades de seguridad antes de que puedan ser explotadas por actores maliciosos, las pruebas de penetración ayudan a reducir el riesgo de violaciones de datos, tiempo de inactividad del sistema y pérdidas financieras.

2. Reducción del riesgo⁚

Al identificar y remediar las vulnerabilidades, las pruebas de penetración ayudan a reducir el riesgo de ataques exitosos. Al simular ataques del mundo real, las pruebas de penetración brindan a las organizaciones una evaluación realista de la efectividad de sus controles de seguridad existentes y ayudan a identificar las áreas que necesitan mejoras.

3. Cumplimiento de los requisitos de cumplimiento⁚

Muchas regulaciones y estándares de la industria requieren que las organizaciones realicen pruebas de penetración regulares para demostrar la seguridad de sus sistemas. Las pruebas de penetración ayudan a las organizaciones a cumplir con estos requisitos, reduciendo el riesgo de multas y sanciones.

4. Mejora de la conciencia de seguridad⁚

Las pruebas de penetración ayudan a mejorar la conciencia de seguridad dentro de la organización. Al revelar las vulnerabilidades y las consecuencias potenciales de los ataques, las pruebas de penetración ayudan a los empleados a comprender la importancia de la seguridad y a adoptar las mejores prácticas de seguridad.

5. Mejora de la imagen de la marca⁚

Las organizaciones que realizan pruebas de penetración regulares y toman medidas para mejorar su postura de seguridad demuestran su compromiso con la seguridad de los datos. Esto puede mejorar la imagen de la marca y generar confianza entre los clientes y socios.

Recomendaciones de mitigación de pruebas de penetración

Una vez que se identifican las vulnerabilidades durante las pruebas de penetración, es esencial implementar las recomendaciones de mitigación adecuadas para abordarlas. Estas recomendaciones pueden incluir⁚

1. Parches de seguridad⁚

Los parches de seguridad son actualizaciones de software que corrigen las vulnerabilidades conocidas. La aplicación de parches de seguridad de forma oportuna es esencial para proteger los sistemas de ataques. Las organizaciones deben tener un proceso de administración de parches eficaz que asegure que los parches se apliquen de manera rápida y eficiente.

2. Actualizaciones de software⁚

Las actualizaciones de software incluyen nuevas funciones, mejoras de rendimiento y correcciones de errores, incluidas las vulnerabilidades de seguridad. Las organizaciones deben mantener su software actualizado para protegerse de las vulnerabilidades conocidas. Esto implica establecer un proceso de administración de actualizaciones eficaz que asegure que las actualizaciones se apliquen de manera oportuna y que las pruebas de compatibilidad se lleven a cabo antes de la implementación.

3. Cambios de configuración⁚

Los cambios de configuración son ajustes realizados en la configuración del sistema o la red para mejorar la seguridad. Estos cambios pueden incluir la desactivación de servicios innecesarios, la configuración de reglas de firewall más estrictas y la habilitación de la autenticación de dos factores. Las organizaciones deben revisar y actualizar periódicamente la configuración de seguridad de sus sistemas y redes para garantizar que sean seguras.

4. Mejoras de seguridad⁚

Las mejoras de seguridad son cambios realizados en los sistemas o las redes para mejorar su seguridad general. Estas mejoras pueden incluir la implementación de soluciones de detección de intrusiones (IDS), sistemas de prevención de intrusiones (IPS), análisis de comportamiento de usuarios (UBA) y soluciones de seguridad de información. Las organizaciones deben invertir en soluciones de seguridad sólidas para proteger sus sistemas y redes de ataques.

5. Capacitación en concienciación de seguridad⁚

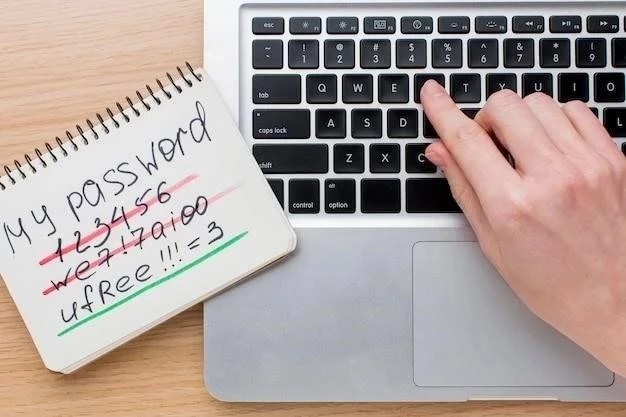

La capacitación en concienciación de seguridad es esencial para educar a los empleados sobre las mejores prácticas de seguridad. Esta capacitación debe cubrir temas como el phishing, las contraseñas seguras, la ingeniería social y las políticas de seguridad de la organización. Las organizaciones deben proporcionar capacitación en concienciación de seguridad regular a sus empleados para mejorar su conciencia de seguridad y reducir el riesgo de ataques.

Conclusión

Las pruebas de penetración son una parte esencial de un programa de seguridad integral. Al simular ataques del mundo real, las pruebas de penetración ayudan a las organizaciones a identificar y remediar las vulnerabilidades, mejorando su postura de seguridad general y reduciendo el riesgo de violaciones de datos. Los probadores de penetración utilizan una variedad de herramientas y técnicas para realizar sus pruebas, y es esencial seguir las mejores prácticas para garantizar que las pruebas sean efectivas y proporcionen resultados valiosos. Al invertir en pruebas de penetración regulares y al implementar las recomendaciones de mitigación adecuadas, las organizaciones pueden proteger sus sistemas y redes de ataques y proteger sus datos y reputación.

Este artículo es una excelente introducción a las pruebas de penetración. La información proporcionada es precisa y relevante. La sección sobre las mejores prácticas para las pruebas de penetración es particularmente útil, ya que destaca la importancia de la ética y la responsabilidad en la realización de pruebas de penetración.

El artículo es informativo y bien escrito. La inclusión de recursos adicionales, como enlaces a herramientas de prueba de penetración y sitios web de seguridad, sería un complemento valioso. También sería útil abordar las implicaciones éticas de las pruebas de penetración y las consideraciones legales que deben tenerse en cuenta.

La información proporcionada en este artículo es precisa y relevante. La sección sobre las mejores prácticas para las pruebas de penetración es particularmente útil, ya que destaca la importancia de la planificación, la documentación y la comunicación efectiva. Me gustaría ver más ejemplos de cómo se pueden aplicar las pruebas de penetración en diferentes escenarios, como aplicaciones web, redes inalámbricas y sistemas de control industrial.

El artículo es informativo y bien escrito. La inclusión de estudios de caso o ejemplos de pruebas de penetración reales sería un complemento valioso. También sería útil discutir los desafíos y las limitaciones de las pruebas de penetración, así como las mejores prácticas para superar estos desafíos.

El artículo ofrece una visión general completa de las pruebas de penetración. Sin embargo, podría beneficiarse de una discusión más detallada sobre los diferentes tipos de pruebas de penetración, como las pruebas de red, las pruebas de aplicaciones web y las pruebas de ingeniería social. También sería útil incluir información sobre las herramientas y técnicas específicas utilizadas en cada tipo de prueba.

Este artículo proporciona una introducción completa y accesible a las pruebas de penetración. La estructura clara y la información concisa lo hacen fácil de entender incluso para aquellos que no están familiarizados con el tema. La inclusión de ejemplos prácticos y referencias a herramientas de prueba de penetración comunes aumenta aún más el valor del artículo.

El artículo es un recurso valioso para comprender los conceptos básicos de las pruebas de penetración. La sección sobre las herramientas de prueba de penetración es particularmente útil, ya que proporciona una descripción general de las herramientas disponibles y sus capacidades. Me gustaría ver más ejemplos de cómo se pueden utilizar estas herramientas en escenarios del mundo real.

El artículo es un recurso excelente para comprender los conceptos básicos de las pruebas de penetración. Sin embargo, podría beneficiarse de una discusión más profunda sobre las diferentes metodologías de prueba de penetración, como las pruebas de caja negra, caja gris y caja blanca. También sería útil incluir información sobre las diferentes fases involucradas en un proceso típico de prueba de penetración.

Este artículo es una excelente introducción a las pruebas de penetración para principiantes. La presentación clara y concisa hace que el tema sea accesible para una amplia audiencia. La sección sobre los beneficios de las pruebas de penetración destaca claramente su importancia para la seguridad de las organizaciones.